Wie man Autos knackt und stets zu Gratis-Kaffee kommt

:focal(612x816:613x817)/www.zentralplus.ch/wp-content/uploads/2018/05/imagescms-image-007577791.jpg)

Das Ziel von Andy Koch, Mathias Moser und Michael Moser: ein Auto zu knacken, während der dazugehörige Schlüssel zuhause im Schlüsselkasten hängt.

(Bild: wia)Für einmal Hacker spielen, ohne dabei das Gesetz zu übertreten. Das durften Studenten der HSLU Informatik in Rotkreuz im Rahmen des Moduls «Information Security». Was sie in ihren Projekten herausgefunden haben, ist teilweise haarsträubend.

Mit grosser Wonne haben sich Informatikstudenten im Rahmen des Moduls «Information Security» mit digitalen Sicherheitslücken auseinandergesetzt. Präsentiert werden die Resultate in Form eines Marktplatzes, wo verschiedenste Projekte vorgestellt werden.

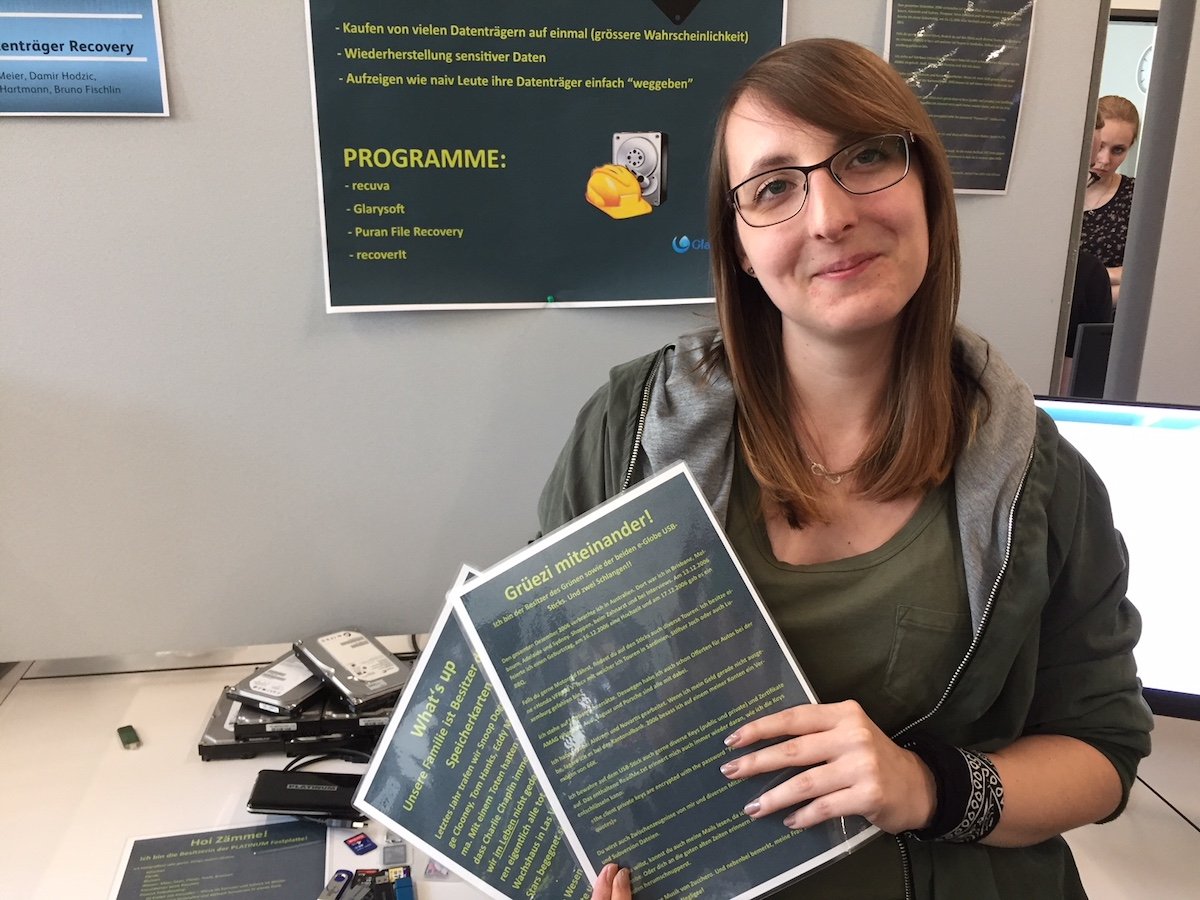

Und die haben es in sich. So hat sich eine Gruppe verschiedener Datenträger angenommen, welche einerseits auf Ricardo verkauft, andererseits im Ökihof weggeworfen wurden. Die Studentin Eve Meier erklärt gleich anhand eines Beispieles: «Auf diesem USB-Stick hatte ich vorhin einige Daten gespeichert und wieder gelöscht. Mit Hilfe des Gratis-Programms Glarysoft, welches extrem einfach zu bedienen ist, kann ich die Daten innert Sekunden wiederherstellen.»

Pornos, Zwischenzeugnisse und Kontoangaben

Gemeinsam mit drei Mitstudenten hat sie anhand von vier solcher Gratisprogramme versucht, Daten auf vermeintlich leeren Harddisks wiederherzustellen.

Mit erschreckendem Erfolg. Alte Fotos, Musik, Texte, kaum etwas blieb vor ihnen verschont. «Auf einem Datenträger etwa fanden wir eine ganze Budgetauflistung, die uns verriet, wie viel Geld bei der Person auf welchem Konto liegt. Auf anderen fanden wir Geschäftsdaten wie Zwischenzeugnisse. Von Pornografie ganz zu schweigen», sagt Meier.

(Bild: wia)

«Besonders erschreckend finde ich es, dass wir bei einigen Ökihöfen ohne Weiteres alte USB-Sticks erhalten haben, welche Leute weggeworfen haben. Das dürfte nicht passieren.» Wer solche Datenträger wegwerfe, müsse sich eigentlich darauf verlassen können, dass diese fachgerecht entsorgt werden.

«Verfügt man über genügend kriminelle Energie, kommt man im Prinzip überall rein.»

Dorus Janssens, HSLU-Student

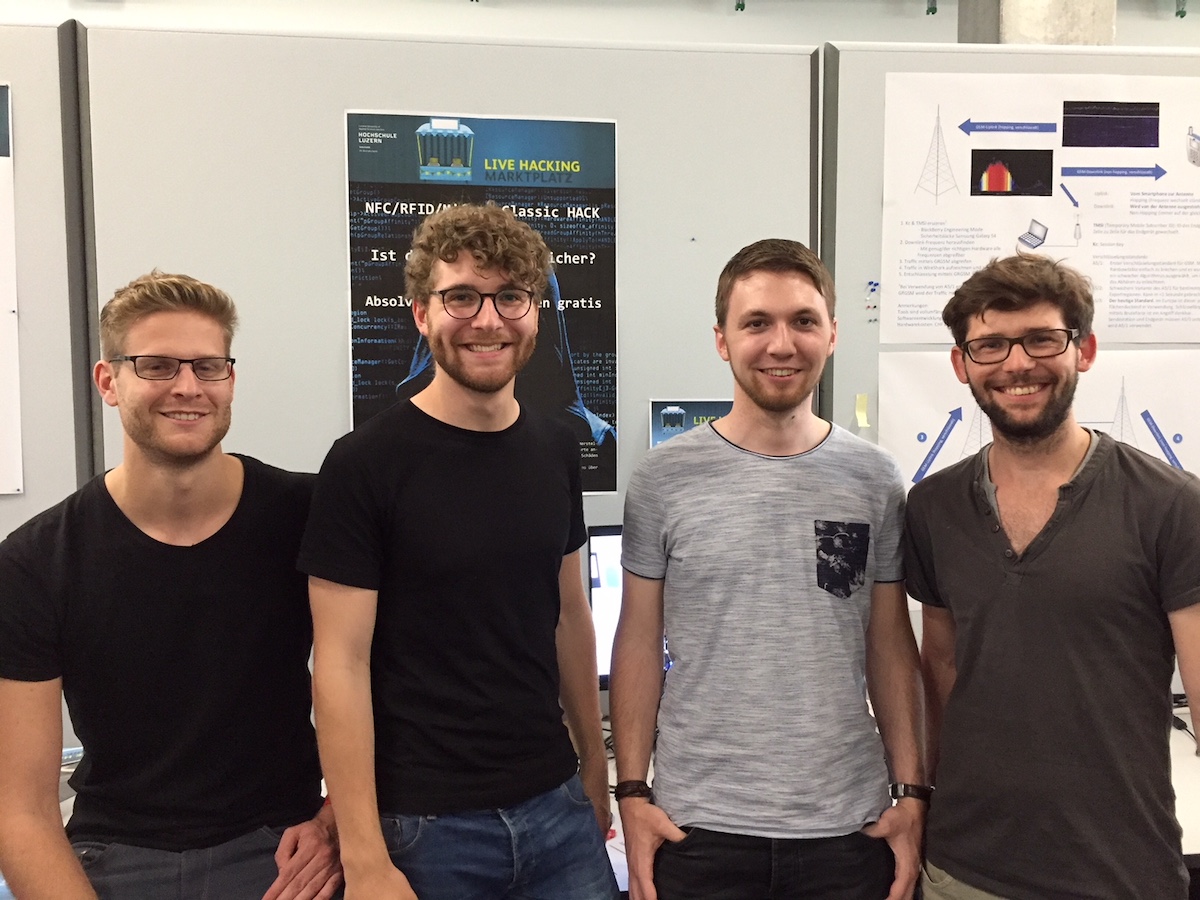

Doch nicht nur an alte Daten gelangt man offenbar leicht. Eine weitere Gruppe Studenten hat Sicherheitslücken sogenannter RFID-Karten erkannt.

Diese werden beispielsweise für den Eintritt ins Fitnesscenter oder als Hotel-Zimmerschlüssel verwendet. «Es gibt gewisse Typen davon, die ziemlich unsicher sind», sagt der 6.-Semester-Student Dorus Janssens.

(Bild: wia)

«Kauft man das entsprechende Gerät dazu im Internet», deutet er auf eine kleine Maschine auf dem Tisch, «kann man im Prinzip die Informationen einer fremden Karte übernehmen. Sprich, ich kann einen Hotelschlüssel kopieren.» Janssens Fazit: «Ist man Informatiker und verfügt über genügend kriminelle Energie, kommt man im Prinzip überall rein.»

Das Ziel: Modernste Autos zu knacken – nicht nur in der Theorie

Vor dem Hochschulgebäude steht ein Auto, um das sich ein paar Studenten scharen. Die drei Studenten Andy Koch, Mathias Moser und Michael Moser haben mit ihrem Projekt versucht, Keyless-Systeme von Autos zu analysieren. Sprich, neuere Systeme, für die ein Autofahrer keinen Schlüssel mehr braucht, um ein Auto zu öffnen oder zu starten. Das Auto sucht per Signal den Schlüssel, dieser gibt ein Signal zurück. Die Tür lässt sich mittels Berührung der Türfalle öffnen.

Koch erklärt: «Wir haben versucht, ein Gerät zu schaffen, um dieses Signal abzufangen und weiterzuschicken, auch wenn der Schlüssel effektiv 60 oder 80 Meter entfernt ist.» Gelungen sei das zwar in der Theorie, in der Praxis aber noch nicht ganz.

«Wir konnten zwar einzelne Signale weiterschicken, sowohl hin als auch zurück, aber nicht immer die richtigen Daten übermitteln. Zudem haperte es weiter an der zeitlichen Verzögerung, denn bei diesem System hat man nur Millisekunden Zeit», so Mathias Moser.

Und was ist das Ziel der ganzen Übung? «Perfekt wäre, wenn der Autobesitzer zuhause ist, der Schlüssel im Schlüsselkasten, und man das Gerät nur an die Haustüre halten müsste, um das Auto zu entriegeln.»

Das perfekte Resultat? Die Überlistung des Systems

Perfekt ist im aktuellen Rahmen ein sehr relativer Begriff. Gelingt ein Versuch der Studenten, bedeutet das nämlich immer auch, dass irgendwo ein technisches Sicherheitsleck herrscht. Eines, von dem viele Menschen nichts wissen.

Den Schwachstellen beim sogenannten «Internet of Things» (IOT) ist eine weitere Gruppe nachgegangen. IOT beschreibt den aktuellen Trend, dass immer mehr Geräte mit dem Internet verbunden werden. Seien das Überwachungskameras oder gar Herzschrittmacher.

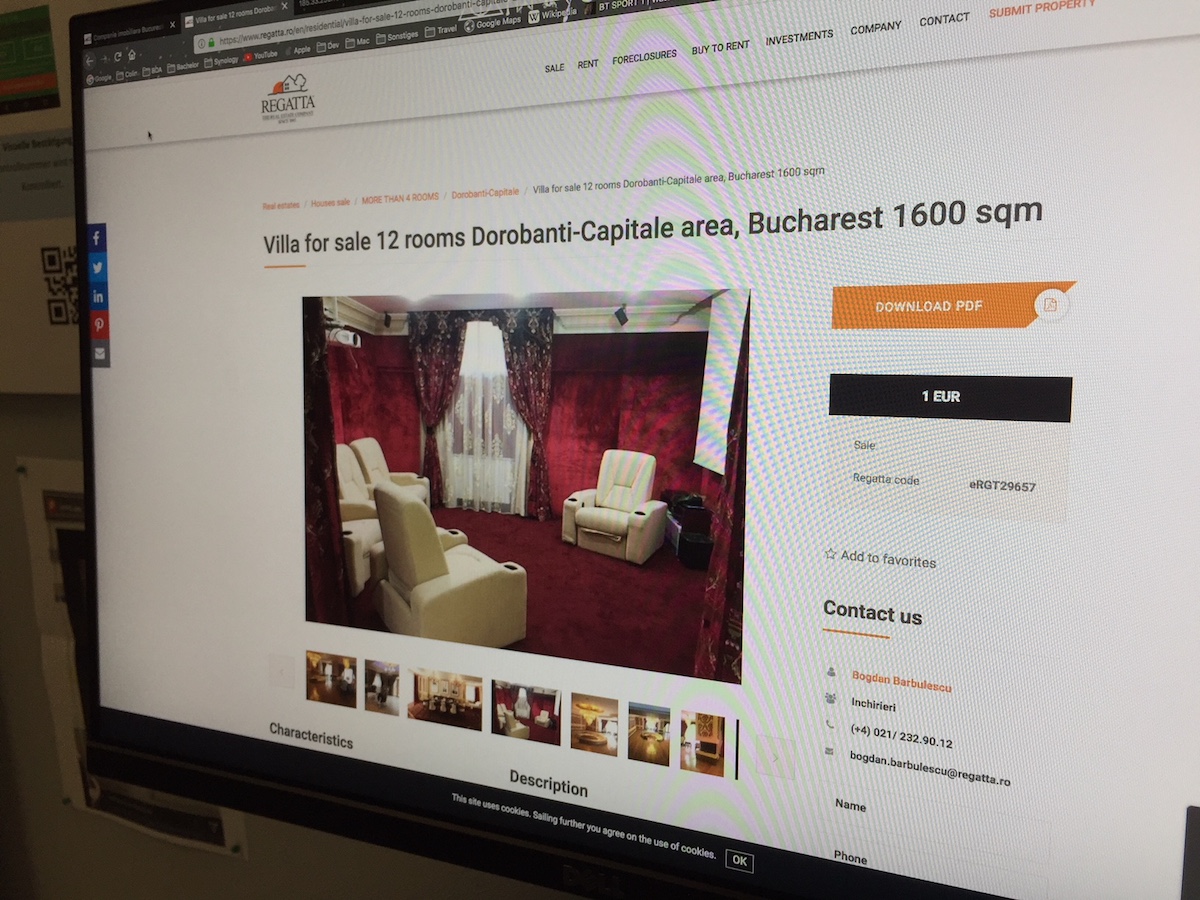

Tatsächlich ist die Gruppe bei ihrem Versuch nicht nur auf unzählige ungesicherte Webcams gestossen, die leicht einsehbar sind, sondern auch auf eine rumänische Immobilienfirma.

(Bild: wia)

«Weil diese auf einem sehr unsicheren Datenbank-System beruht, ist sie kinderleicht zu manipulieren», erklärt der Student Sandro Bernasconi. Und er zeigt es gleich selbst. «Diese Luxusvilla ist mit 8,5 Millionen Euro ausgeschrieben. Innert Sekunden kann ich den Preis beliebig variieren», sagt er, und tut es denn auch gleich. Schwupps, und das Haus kostet gerade mal noch einen Euro.

Die Erpresser sind längst auf den Zug aufgestiegen

Hat der Student gerade massiv das Gesetz übertreten? «Nein. Die Immobilienfirma handelt höchst fahrlässig. Nichts ist passwortgeschützt, ich kann alles einfach ändern. Wir sind nicht die Ersten, die das gemerkt haben», so Bernasconi. Und sein Kollege Philip Schmutz sagt: «Die Immobilienfirma wird bereits erpresst. Sie soll 10’000 Euro überweisen, damit die Hacker von der Datenbank ablassen.»

Auch das ist für die Studenten ersichtlich. Alle vier Studenten tragen ein schelmisches Grinsen auf den Lippen.

(Bild: wia)

Digitale Stempelkarten oder Gratis-Kaffee à gogo

Im Rahmen des Live-Hacking-Markplatzes findet auch eine Siegerehrung statt. Die Gewinner haben sich mit digitalen Stempelkarten befasst. Und was sie herausgefunden haben, ist schlichtweg brisant.

So haben sie aufgedeckt, wie leicht das System einer grossen Firma manipuliert werden kann, welche digitale Punktekarten anbietet.

Das ist deshalb höchst brisant, da diverse Restaurantketten, Bäckereien und Sportanlagen dasselbe System verwenden. Die Gruppe hat es geschafft, dass die Punktekarte immer als «voll» angezeigt wird. Sprich: Würden sie wollen, kämen sie uneingeschränkt zu gratis Kaffee, Brot und diversen Eintritten.

Hand aufs Herz: Ist die Verlockung da nicht riesig, das System auch weiterhin auszunutzen? Michael Duijts, eines der Gruppenmitglieder, sagt: «Nicht wirklich. Obwohl wir im Rahmen des Projekts doch den einen oder anderen Kaffee gratis erstanden hatten, um unsere Arbeit zu testen.»

(Bild: wia)

Die Redaktion sichtet die Ideen regelmässig und erstellt daraus monatliche Votings. Mehr zu unseren Regeln, wenn du dich an unseren Redaktionstisch setzt.

:focal(50x50:51x51)/www.zentralplus.ch/wp-content/uploads/2021/08/Portrait_Valeria_Wieser_klein-150x150.png)

:focal(375x500:376x501)/www.zentralplus.ch/wp-content/uploads/2019/06/imagescms-image-007560703.jpg)

:focal(375x500:376x501)/www.zentralplus.ch/wp-content/uploads/2019/06/imagescms-image-007560703.jpg)

:focal(375x500:376x501)/www.zentralplus.ch/wp-content/uploads/2019/06/imagescms-image-007560703.jpg)

:focal(375x500:376x501)/www.zentralplus.ch/wp-content/uploads/2019/06/imagescms-image-007560703.jpg)

:focal(1344x975:1345x976)/www.zentralplus.ch/wp-content/uploads/2022/11/Kasernenplatz_Luzern_Drogen_Gassenarbeit-scaled.jpg)

:focal(1344x975:1345x976)/www.zentralplus.ch/wp-content/uploads/2022/11/Kasernenplatz_Luzern_Drogen_Gassenarbeit-scaled.jpg)

:focal(1344x975:1345x976)/www.zentralplus.ch/wp-content/uploads/2022/11/Kasernenplatz_Luzern_Drogen_Gassenarbeit-scaled.jpg)

:focal(1344x975:1345x976)/www.zentralplus.ch/wp-content/uploads/2022/11/Kasernenplatz_Luzern_Drogen_Gassenarbeit-scaled.jpg)

:focal(934x561:935x562)/www.zentralplus.ch/wp-content/uploads/2024/04/IMG_7926-2-scaled.jpeg)

:focal(934x561:935x562)/www.zentralplus.ch/wp-content/uploads/2024/04/IMG_7926-2-scaled.jpeg)

:focal(934x561:935x562)/www.zentralplus.ch/wp-content/uploads/2024/04/IMG_7926-2-scaled.jpeg)

:focal(934x561:935x562)/www.zentralplus.ch/wp-content/uploads/2024/04/IMG_7926-2-scaled.jpeg)